CI/CD 파이프라인이 빠르게 구축되는 지금, 보안은 어떻게 함께 움직이고 있나요? 개발, 운영, 보안이 완전히 하나로 통합되는 DevSecOps의 시대가 열리고 있습니다.

안녕하세요! 오늘은 실무에서 점점 중요성이 높아지고 있는 DevSecOps에 대해 다뤄보겠습니다. 특히 Java 및 Spring Boot 환경에서 CI/CD와 보안을 어떻게 자연스럽게 통합할 수 있을지 실전적인 시각에서 정리해드릴 예정이에요. DevOps는 이제 기본, 그 위에 Security를 기본 내장하는 흐름이 대세입니다. 그럼, 실전 워크플로우 중심으로 DevSecOps를 함께 살펴볼까요?

📌 바로가기 목차

1. DevSecOps란 무엇인가?

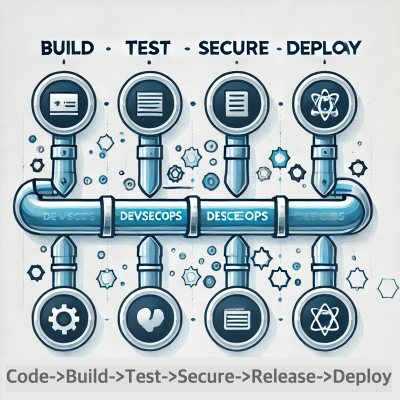

DevSecOps는 Development(개발), Security(보안), Operations(운영)을 통합한 개념으로, 기존 DevOps 파이프라인에 보안을 사후가 아닌

개발 프로세스 초기부터 통합

하는 접근 방식입니다.

즉, 보안은 더 이상 최종 배포 직전 점검 항목이 아니라, 코드 작성, 빌드, 테스트, 배포 전 단계에서 자동화된 도구와 정책을 통해 지속적으로 점검되고 개선됩니다.

2. 왜 지금 DevSecOps인가?

최근 개발 속도는 빨라지고 있지만, 보안 사고는 여전히 증가하고 있습니다. 특히 Spring Boot나 Node.js 같은 프레임워크 기반 서비스는 외부 라이브러리 의존성이 크기 때문에 오픈소스 취약점이 빠르게 전파됩니다.

- 공격자는 CI/CD 환경을 타겟으로 악성코드를 자동 배포하는 방식 사용

- 개발자는 빠른 배포를 원하지만, 보안이 병목이 되면 우회하기 쉬움

- 보안 팀은 사후 대응보다 자동 분석 도구를 통한 선제적 통합을 원함

이러한 배경 속에서 DevSecOps는 개발 속도를 유지하면서도 보안을 포기하지 않는 유일한 해답이 됩니다.

3. CI/CD 파이프라인과 DevSecOps의 결합

DevSecOps의 핵심은 자동화된 CI/CD 흐름에 보안 점검 로직을 자연스럽게 포함시키는 것입니다. 이를 통해 개발자는 추가적인 수작업 없이 코드 푸시 시점부터 보안 분석 결과를 바로 확인할 수 있습니다.

✔ 통합 흐름 예시

- 개발자가 GitHub에 코드 푸시

- CI 서버(Jenkins, GitHub Actions 등)가 코드를 빌드

- 빌드 중 정적 분석(예: SonarQube, PMD) 수행

- 의존성 보안 스캔(예: Snyk, OWASP Dependency-Check)

- 테스트 & 배포 단계에서 컨테이너 이미지 취약점 분석

✔ 예시: GitHub Actions + Snyk + Spring Boot

name: CI with Security

on:

push:

branches: [ "main" ]

jobs:

build-and-scan:

runs-on: ubuntu-latest

steps:

- name: Checkout code

uses: actions/checkout@v3

- name: Set up JDK 11

uses: actions/setup-java@v3

with:

java-version: '11'

- name: Build with Gradle

run: ./gradlew build

- name: Snyk scan

uses: snyk/actions/gradle-jdk11@master

env:

SNYK_TOKEN: ${{ secrets.SNYK_TOKEN }}

위처럼 DevSecOps는 개발자의 행동을 바꾸지 않고도 보안을 강화할 수 있도록 합니다. 바로 이것이 DevSecOps가 DevOps의 진화형으로 각광받는 이유입니다.

4. DevSecOps 실무 도구 예시

DevSecOps의 실무 적용을 위해선 다양한 보안 도구들이 CI/CD 흐름에 통합되어야 합니다. 아래는 사용 빈도가 높은 핵심 툴체인입니다.

| 분류 | 도구 | 주요 기능 |

|---|---|---|

| 정적 분석 (SAST) | SonarQube, PMD, SpotBugs | 코드 수준 취약점 및 품질 분석 |

| 오픈소스 취약점 (SCA) | Snyk, OWASP Dependency-Check | 라이브러리 의존성 보안 점검 |

| 동적 분석 (DAST) | OWASP ZAP, Burp Suite | 실행 중인 웹 앱 대상 취약점 진단 |

| 컨테이너 보안 | Trivy, Docker Bench | Docker 이미지/환경 구성 보안 분석 |

| CI/CD 연동 | GitHub Actions, Jenkins, GitLab CI | 자동화된 빌드/테스트/배포 파이프라인 구성 |

이러한 도구들을 CI/CD 파이프라인에 통합하면, 보안 분석이 자동화되고, 문제가 있는 코드가 릴리즈되기 전에 차단됩니다. 개발자와 보안 담당자 모두가 빠르게 협업할 수 있는 구조가 만들어지는 것이죠.

5. Spring Boot 환경에서의 DevSecOps 구축 흐름

Spring Boot는 Java 진영에서 가장 널리 사용되는 프레임워크로, DevOps 환경과의 궁합이 뛰어납니다. 여기에 보안 스캔과 분석 도구들을 포함시키면 DevSecOps가 완성됩니다.

✔ 실무 구성 예시

- Gradle/Maven 기반 프로젝트 구성 → 빌드 시 SonarQube 분석 자동화

- Snyk 또는 OWASP Dependency Check → 의존성 보안 취약점 탐지

- JUnit 테스트 → 취약점이 있는 로직에 대한 커버리지 확보

- CI 도구 연동 (Jenkins/GitHub Actions) → 푸시 즉시 자동 스캔

- 컨테이너 이미지 취약점 점검 (Trivy) → 배포 전 보안 진단

✔ Jenkins 파이프라인 예시 (Gradle + SonarQube)

pipeline {

agent any

tools {

jdk 'jdk11'

}

stages {

stage('Checkout') {

steps {

git 'https://github.com/example/springboot-app.git'

}

}

stage('Build') {

steps {

sh './gradlew clean build'

}

}

stage('Static Analysis - SonarQube') {

environment {

SONAR_TOKEN = credentials('sonar-token')

}

steps {

sh './gradlew sonarqube -Dsonar.login=$SONAR_TOKEN'

}

}

stage('Security Scan - Snyk') {

steps {

sh 'snyk test'

}

}

}

}

이렇게 구성하면 Spring Boot 프로젝트의 품질과 보안을 동시에 점검할 수 있어, DevOps와 보안팀 모두가 만족하는 DevSecOps 체계가 만들어집니다.

6. 실무 적용 팁과 주의사항

DevSecOps를 조직에 도입할 때는 기술적인 도구뿐 아니라 문화적 변화와 팀 간 협업 방식까지 고려해야 합니다. 다음은 실무에서 특히 유의할 점들입니다.

✔ DevSecOps 도입 팁

- 작게 시작하고 점진적으로 확대 – 처음부터 모든 프로젝트에 적용하려 하지 말고, 핵심 서비스부터 시작

- 보안 결과를 “개발자가 이해할 수 있는 언어”로 제공 – 개발자 친화적인 도구(Snyk, SonarQube 등) 사용

- 실패를 허용하는 테스트 환경 구성 – 보안 실패도 CI에서 자동 피드백 받을 수 있어야 함

- 모든 작업은 코드로 관리 (Security as Code) – 설정, 정책, 예외 처리도 코드로 기록

⚠️ 자주 발생하는 실수

- 보안 도구를 단순 보고서 용도로만 사용

- 개발자의 워크플로우에 부담이 되는 구성

- 보안 실패를 로그만 남기고 무시

- “보안팀 전담”이라는 사고방식 → 협업 부재

DevSecOps는 기술과 사람, 프로세스가 함께 움직여야 성공할 수 있습니다. 툴만 도입해서는 절대 DevSecOps가 되지 않는다는 점, 꼭 기억하세요!

7. DevSecOps 실무 Q&A

DevOps는 개발과 운영 간의 협업에 집중합니다. DevSecOps는 여기에 ‘보안’을 핵심 요소로 통합해, 보안이 처음부터 자동으로 반영되도록 합니다.

권장되지만 현실적으로는 핵심 서비스부터 점진적으로 도입하는 것이 좋습니다. 팀 문화와 보안 수준에 따라 맞춤 도입 전략이 필요합니다.

OWASP ZAP, Trivy, SonarQube Community Edition 등 무료 도구도 실무에서 충분히 활용할 수 있습니다. 하지만 규모가 커질수록 유료 SaaS 도구의 효율도 고려해보세요.

DevSecOps의 핵심은 협업입니다. 보안팀이 정책을 세우고, 개발자가 사전 알림을 받아 수정하는 형태가 일반적입니다. 책임을 분산시키는 대신 협력을 강화하는 구조죠.

DevSecOps는 단순한 도구 적용을 넘어선 개발-보안-운영의 실질적인 통합 문화입니다. Spring Boot 기반 프로젝트에도 무리 없이 적용 가능하며, 초기부터 자동화된 보안 점검을 설계해 두면 추후 유지보수나 보안 사고 대응에도 큰 도움이 됩니다. 작게 시작하되, 꾸준히 확장해 나가며 DevSecOps 체계를 구축해 보세요!

'Security보안 > 웹어플리케이션 보안' 카테고리의 다른 글

| 로그인 우회부터 DB 탈취까지: SQL 인젝션 유형 정리 (5) | 2025.08.08 |

|---|---|

| Content Security Policy(CSP)로 자바스크립트 보안 강화하기 (1) | 2025.04.22 |

| HTTPS와 SSL 인증서, 아직도 헷갈리시나요? (0) | 2025.04.20 |

| 인증 토큰 vs 보안 토큰 – 실무에서 꼭 알아야 할 차이점과 예제 코드 (1) | 2025.04.05 |

| 보안 코드 리뷰 체크리스트 – 실무에 바로 쓰는 취약점 점검 항목 (1) | 2025.04.04 |